不能,当前量子计算机尚无法规模化破解区块链,但十年后的容错量子机将对ECDSA与PoW构成实质威胁;防御之道在于提前部署**后量子密码学**与**量子密钥分发**。

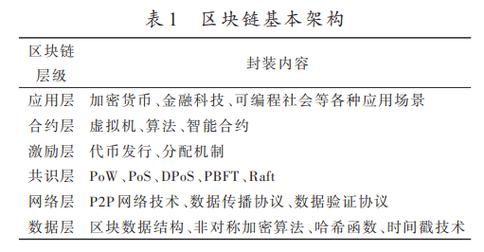

区块链之所以被认为安全,核心依赖两条数学护城河:椭圆曲线数字签名算法(ECDSA)和哈希工作量证明(PoW)。

那么,量子计算机需要多少量子比特才能“动手”?

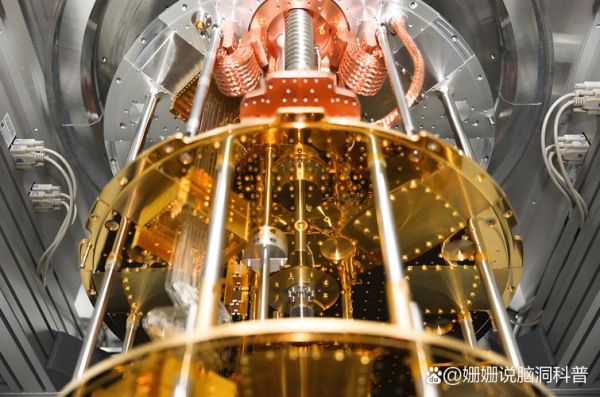

——破解比特币公钥大约需要2330个逻辑量子比特,而IBM最新公布的Osprey芯片只有433物理量子比特,距离容错阈值仍有百倍差距。

比特币地址并非直接等于公钥,而是公钥的两次哈希。当用户发起转账时,公钥才会暴露到链上,形成一次性暴露窗口。量子攻击者若在此期间捕获交易广播,即可逆向私钥。

闪电 *** 、时间锁合约(HTLC)往往把资金锁定在链上脚本数月乃至数年,这大幅延长了量子计算可利用的时间。

即便量子算力无法瞬间破解私钥,Grover算法带来的二次加速也会使现有ASIC矿机优势被稀释,导致算力市场重新洗牌,进而引发分叉风险。

为了“量子安全”,密码学家已提交数十种候选算法到NIST第三轮筛选,其中区块链可落地的有三类:

问题:链上升级会不会造成硬分叉?

——采用软分叉+版本位信号即可向后兼容:旧节点仍验证传统ECDSA交易,新节点同时接受后量子签名,逐步扩大采用率。

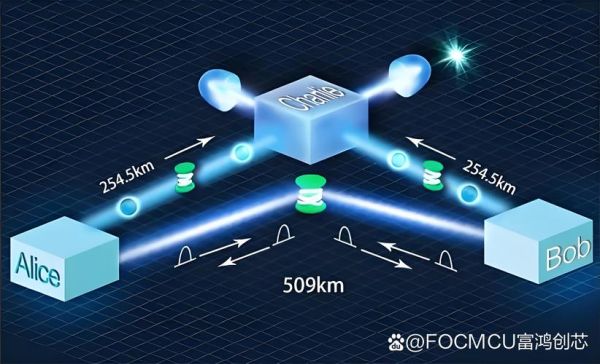

后量子密码学解决的是“算法替换”,而量子密钥分发(QKD)则从物理层面阻断窃听。其原理基于量子不可克隆定理:任何试图测量量子态的第三方都会引入可检测的误码。

局限:QKD需要专用光纤或自由空间设备,成本高,目前更适合联盟链或央行数字货币(CBDC)的清算层,而非公链全节点。

与其等待终极量子机出现,不如提前设计混合地址格式:

Base58Check(version || pq_pubkey_hash || ec_pubkey_hash)钱包同时生成后量子公钥与ECDSA公钥,交易里附带双签名。当 *** 监测到量子威胁阈值(如全网算力出现量子加速迹象)时,节点自动拒绝单ECDSA交易,强制升级。

该方案已在QRL(Quantum Resistant Ledger)主网稳定运行三年,区块高度超过200万,未出现兼容性问题。

十年后,当容错量子机真正落地,区块链世界将呈现多算法并存、分层防御的新格局:Layer1用格签名守护共识,Layer2用哈希签名加速支付,Layer0用QKD保证节点通信。量子计算并非末日,而是推动加密技术跃迁的催化剂。

发表评论

暂时没有评论,来抢沙发吧~