一、为什么需要给Android手机抓包?

在日常开发、测试或安全审计中,**抓包是定位 *** 问题的最快手段**。它能直观呈现:

- App请求了哪些域名、端口、路径

- 请求头、响应头、Cookie、Token是否被篡改

- HTTPS证书是否被校验,是否存在中间人攻击风险

二、android手机抓包工具哪个好?

选工具前先问自己:**是否需要解密HTTPS?是否Root?是否长期调试?**

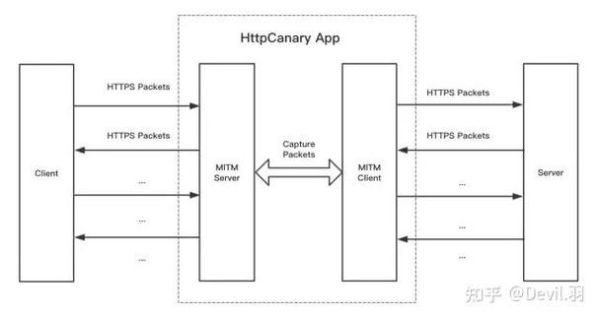

1. 无需Root、界面友好:HttpCanary

优点:

- 安装即用,**自带证书安装向导**

- 支持**HTTP/2、WebSocket、gRPC**

- 可导出为HAR、CURL、JMeter脚本

缺点:免费版有广告,高级功能需付费。

2. 专业级、功能最全:Burp Suite + 手机 ***

优点:

- 拦截、重放、篡改、扫描一条龙

- 支持**插件扩展**(如Autorize、Logger++)

- 可保存项目文件,方便团队协作

缺点:配置步骤多,新手易卡壳。

3. 命令行极客:tcpdump + Wireshark

优点:

- 无需改动App,**纯被动抓包**

- 可抓取**底层TCP/UDP**数据

缺点:需Root,分析门槛高。

三、https抓包怎么设置?

HTTPS之所以难抓,是因为TLS加密。解决思路:**让手机信任抓包工具的证书,并让流量经过 *** **。

步骤1:安装CA证书

- 在电脑端启动Burp/HttpCanary,导出**DER格式的CA证书**。

- 把证书传到手机,重命名为

cacert.crt。

- 进入设置→安全→凭据存储→从存储设备安装,选择证书。

- Android 7+需额外操作:把证书复制到

/system/etc/security/cacerts/并改权限,**否则App默认不信任用户证书**。

步骤2:设置Wi-Fi ***

- 长按当前Wi-Fi→修改 *** →高级→ *** →手动。

- 填写电脑IP与端口(Burp默认8080,HttpCanary默认8888)。

- 保存后,所有流量会经过 *** 。

步骤3:绕过SSL Pinning

很多App内置证书指纹校验,直接抓包会失败。常见绕过方案:

- 使用Frida脚本:objection -g com.xxx.xxx explore

- 安装Xposed模块:JustTrustMe、SSLUnpinning

- 修改APK:用apktool反编译,删除

networkSecurityConfig中的pin-set

四、实战:30秒完成一次HTTPS抓包

场景:测试某电商App登录接口。

- 电脑启动Burp,Proxy→Options→Import/export CA certificate,保存为

burp.der。

- 手机浏览器访问

http://burp,下载并安装证书。

- Wi-Fi *** 指向电脑IP:8080。

- 打开App→登录→Burp出现拦截记录。

- 在Burp中查看POST /api/login请求,发现密码字段已加密。

- 用Frida注入:frida -U -f com.xxx.xxx -l unpin.js,重新登录,密码明文出现。

五、常见问题速查表

Q:抓包后App闪退?

A:检查是否启用了SSL Pinning绕过,或 *** 端口被占用。

Q:Android 10无法安装CA证书?

A:需用Magisk模块Move Certificates把证书移到系统区。

Q:流量走了VPN *** ,Wi-Fi *** 无效?

A:关闭VPN,或在VPN应用里设置分应用 *** ,排除抓包工具。

六、进阶技巧:自动化与持续集成

把抓包流程脚本化,可大幅提升效率:

- 用mitmdump录制流量,生成HAR文件供前端回放。

- 在CI里启动mitmproxy容器,跑自动化测试时自动抓包。

- 结合Allure报告,把请求-响应直接嵌入测试报告。

七、安全提醒:抓包也有红线

抓包虽方便,但需遵守:

- 仅用于自有App或授权测试,切勿抓取他人数据。

- 在公共Wi-Fi抓包时,**关闭电脑共享文件夹**,防止泄露。

- 测试结束后,**删除手机上的CA证书**,避免长期信任。

暂时没有评论,来抢沙发吧~