苹果手机安全吗?

整体而言,iPhone 在硬件、系统、应用、云端四大维度都建立了多层防护,**日常使用中只要遵循官方建议,被攻破的概率远低于其他平台**。

硬件级安全:一块芯片决定底线

苹果把安全起点直接做进了硅片。

- Secure Enclave 协处理器:独立于主 CPU,专门处理指纹、面容等生物数据,连 iOS 本身都无法直接读取。

- AES-256 加密引擎:每次写入闪存的数据实时加密,暴力拆下存储芯片也无法解析。

- U1 超宽频芯片隔离设计:AirDrop、AirTag 定位信息经过额外一次硬件级混淆,降低被嗅探风险。

系统层防护:iOS 为何敢“封闭”

封闭≠不安全,反而让攻击面更窄。

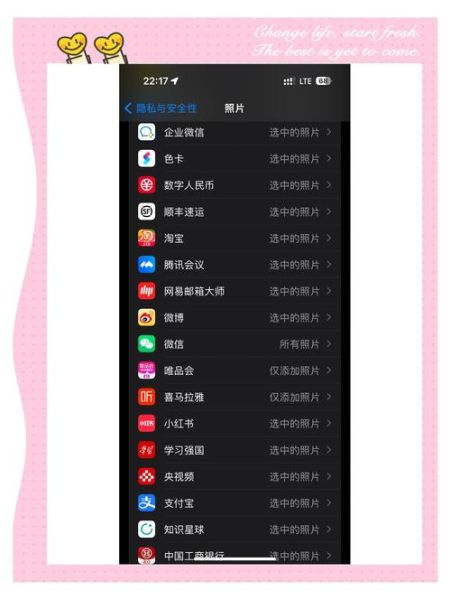

- App 签名与沙盒:所有上架应用必须通过 Apple 审核并携带有效证书,一旦证书被吊销,应用立即失效;每个应用只能访问自己的沙盒目录,**无法越界读取通讯录、相册等敏感信息**。

- 指针认证(PAC):A12 及以后芯片加入的指令集级防护,让常见内存漏洞利用难度指数级上升。

- 快速响应机制:高危漏洞平均 30 天内推送补丁,且支持五年以上老机型,**安卓阵营普遍望尘莫及**。

隐私功能实战:看得见的安全

苹果把复杂技术翻译成用户能感知的开关。

- App 跟踪透明度(ATT):首次打开应用即弹窗询问是否允许跨应用追踪,**一键拒绝即可切断广告商数据链**。

- 近似定位:外卖、天气类应用只需获取大致位置,**精确坐标不再强制交出**。

- 邮件隐私保护:远程图片默认通过苹果 *** 服务器加载,发件人无法获取真实 IP 与阅读时间。

云端安全:iCloud 并非“裸奔”

很多人担心照片、备份上传即泄密,事实并非如此。

端到端加密服务清单:

- iCloud 钥匙串

- 健康数据

- HomeKit 安防视频

- 地图收藏、备忘录(iOS 16 起)

以上数据在设备端就完成加密,**苹果服务器只存储密文,连员工都无法查看**。

普通照片、通讯录则采用“服务器端加密”,密钥仍由苹果托管,但需法院命令才可调取。

常见误区:这些操作会“破防”

再强的系统也怕用户“开门揖盗”。

- 越狱:关闭签名验证、降低沙盒等级,等于把城墙拆掉。

- 安装企业证书描述文件:绕过 App Store 审核,极易被植入木马。

- 使用非原装数据线:劣质芯片可能触发“信任此电脑”提示,进而被提取数据。

如何进一步提升安全等级

四步操作,把风险再降一个量级。

- 开启双重认证:Apple ID 登录需输入验证码,即使密码泄露也无法远程抹机。

- 定期检查“已登录设备”:设置 → Apple ID → 媒体与购买项目 → 查看账户 → 管理设备,**发现陌生设备立即移除**。

- 关闭锁屏预览:设置 → 通知 → 显示预览 → 解锁时,**防止他人窥见验证码或隐私消息**。

- 使用 20 位以上自定义字母+数字+符号密码:暴力破解时间从几小时延长到数年。

企业级场景:苹果也给出答案

对于公司配发设备,苹果提供 MDM(移动设备管理)框架。

- IT 部门可远程推送 VPN、Wi-Fi 配置,**但无法查看员工照片、聊天记录**。

- 若设备丢失,可触发“丢失模式”并强制擦除,**擦除后激活锁仍绑定原 Apple ID,变砖无法转卖**。

与安卓对比:差异到底在哪

| 维度 | iPhone | 主流安卓 |

|---|

| 系统更新周期 | 5 年以上 | 2–3 年 |

| 应用权限弹窗 | 强制一次性授权 | 部分机型可“始终允许” |

| 预装软件卸载 | 系统应用也可删除 | 多数不可卸载 |

| 芯片级加密 | 全系标配 | 仅旗舰 SoC 支持 |

真实案例:FBI 也打不开的手机

2015 年圣贝纳迪诺枪击案,FBI 要求苹果为凶手 iPhone 5c 留后门,被库克公开拒绝。最终 FBI 花费百万美元请第三方破解,**且 *** 仅适用于 iPhone 5c 旧系统,A7 以后芯片至今无公开成功案例**。

这一事件证明:**只要用户不主动降级系统、不泄露密码,执法机构同样束手无策**。

写在最后

安全从来不是绝对值,而是一场持续攻防。苹果把门槛抬得足够高,让绝大多数攻击者知难而退;**剩下的风险,往往取决于用户是否保持系统更新、是否警惕钓鱼链接、是否开启双重认证**。

把该关的关、该开的开,iPhone 依旧是当下最省心的安全选择。

暂时没有评论,来抢沙发吧~